Pré-requisitos

- Certifique-se de ter um identificador de tenant do Vantage antes de configurar identidades. Para obter um identificador de tenant, clique em Configuration no ABBYY Vantage. O identificador está na guia General.

- Crie uma Redirect URI para receber as respostas de autenticação. A URI é:

https://<your-vantage-url>/auth2/Saml2/Acs

Configuração

- Adicionar descrição de declaração

- Configurar relação de confiança da parte confiiante

- Adicionar regras para transformar uma declaração de entrada

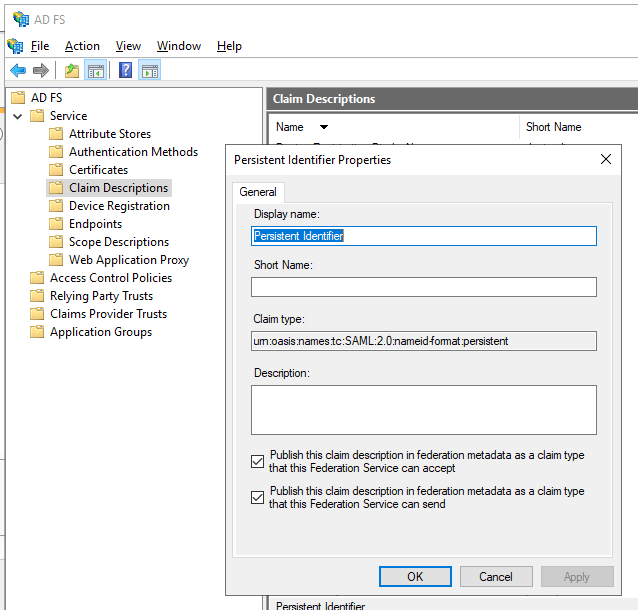

Adicionando uma Descrição de Declaração

- Abra o console de gerenciamento.

- Selecione Service > Claim Descriptions. Clique em Add Claim Description.

- Preencha os campos obrigatórios:

- Informe um nome de exibição, como Persistent Identifier.

- Informe um tipo de declaração:

urn:oasis:names:tc:SAML:2.0:nameid-format:persistent. - Selecione Publish this claim description in federation metadata as a claim type that this federation service can accept.

- Selecione Publish this claim description in federation metadata as a claim type that this federation service can send.

- Clique em OK.

Configurando uma relação de confiança (Relying Party Trust)

- Na árvore do console, em AD FS, selecione Trust Relationships > Relying Party Trusts > Add Relying Party Trust.

- Na página Welcome, escolha Claims aware e selecione Start.

- Na página Select Data Source, selecione Enter data about the relying party manually e, em seguida, selecione Next.

- Na página Specify Display Name, insira qualquer nome em Display Name e, em seguida, selecione Next.

- Na página Choose Profile, selecione o perfil ADFS 2.0 e clique em Next.

- Na página Configure Certificate, clique em Next.

- Na página Configure URL, selecione Enable support for the SAML 2.0 WebSSO protocol. Em Relying party SAML 2.0 SSO service URL, insira

https://<your-vantage-url>/auth2/Saml2/Acse, em seguida, clique em Next. - Para configurar identidades, siga estas etapas:

- Em Relying party trust identifier, insira

api://platform.abbyy.cloud/tenantId, onde tenantId é o identificador do locatário no formato GUID sem hifens (por exemplo, 117489fc1aea41658369d4d18d6557ga). Esse valor será usado como o Application ID URI para autenticação. Copie esse valor, pois você precisará dele ao configurar o provedor de identidade externo (External Identity Provider) no Vantage. Clique em Add. - Na guia Expose an API, defina o Application ID URI com o mesmo valor inserido acima (por exemplo,

api://a37892f6-c2e9-4092-b804-d054741da4da). Clique em Add e, em seguida, clique em Next.

- Em Relying party trust identifier, insira

- Se você deseja conceder acesso ao Vantage a todos os usuários, selecione Permit all users to access this relying party na janela Choose Issuance Authorization Rules. Como alternativa, selecione Permit specific group e especifique o grupo desejado se quiser conceder acesso apenas a esse grupo específico. Clique em Next.

- Na página Ready to Add Trust, revise as configurações. Clique em Next e, em seguida, clique em Close.

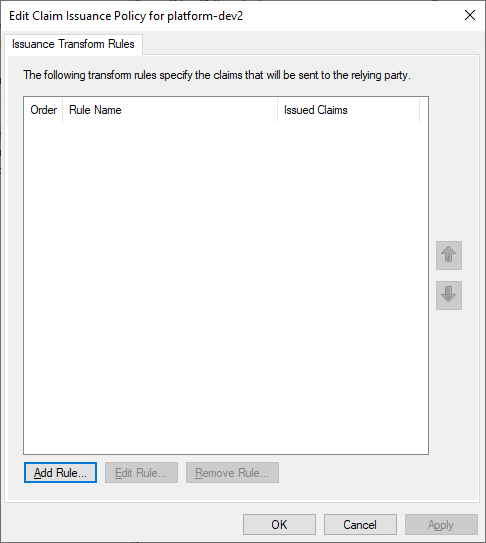

Adicionando regras para transformar uma declaração de entrada

- Clique em Relying Party Trusts.

- Clique com o botão direito na confiança selecionada e, em seguida, clique em Edit Claim Issuance Policy.

- Na janela

Edit Claim Issuance Policy for <name>que se abrir, clique em Add Rule.

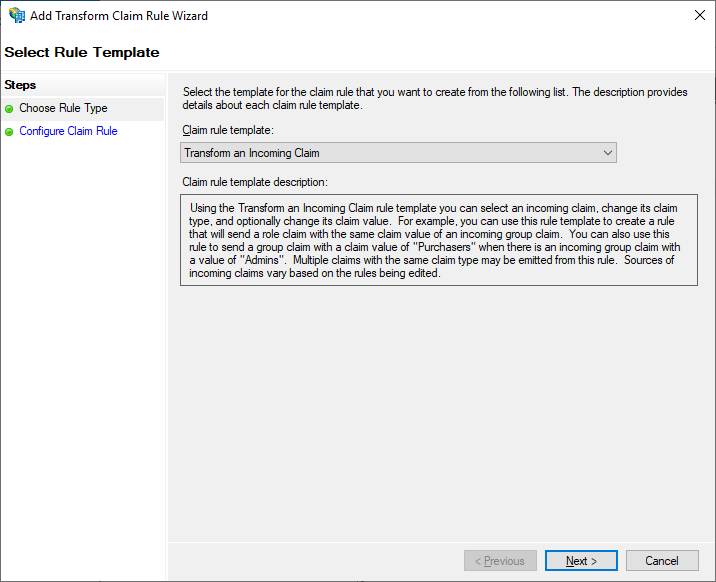

- Selecione o modelo de regra de declaração Transform an Incoming Claim e, em seguida, clique em Next.

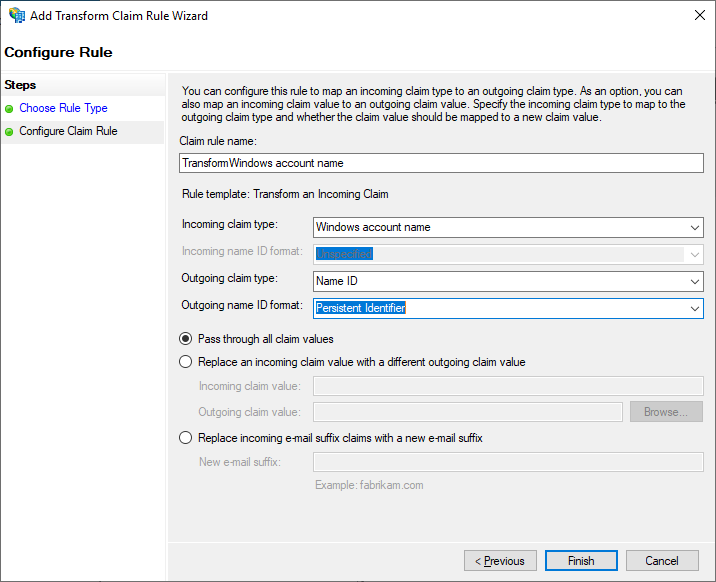

- Selecione a etapa Configure Claim Rule e, em seguida, informe o seguinte:

- Em Claim rule name, informe TransformWindows account name.

- Em Incoming claim type, selecione Windows account name.

- Em Outgoing claim type, selecione Name ID.

- Em Outgoing name ID format, selecione Persistent Identifier.

- Selecione Pass through all claim values.

- Clique em Finish.

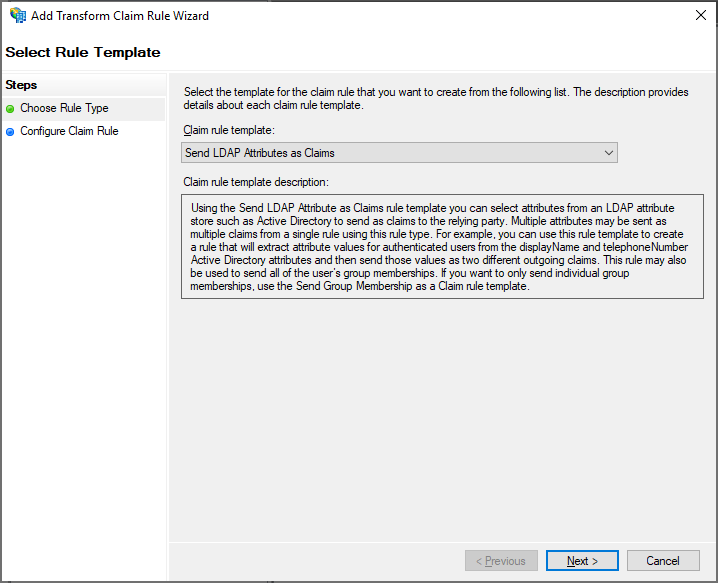

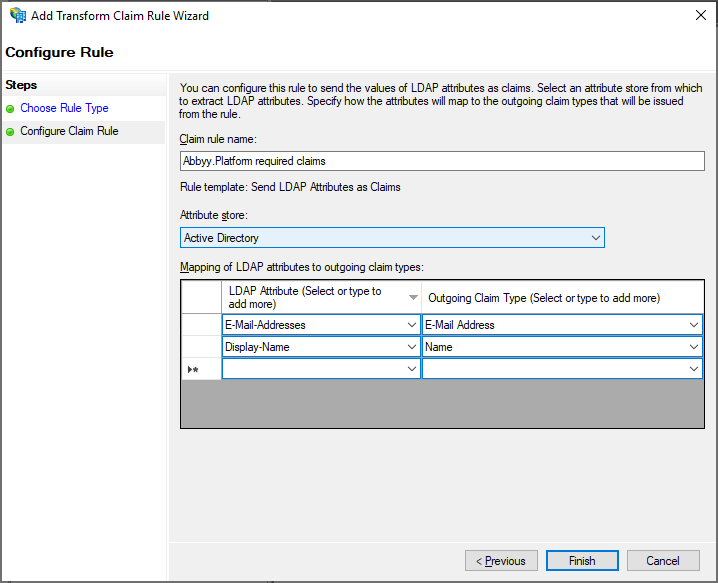

- Adicione outra regra para garantir que as declarações de e-mail e nome sejam incluídas no token emitido. Na página Select Rule Template, selecione Send LDAP Attributes as Claims em Claim rule template e, em seguida, clique em Next.

- Na página Configure Claim Rule, selecione o repositório de atributos Active Directory em Claim rule name e, em seguida, clique em Finish.

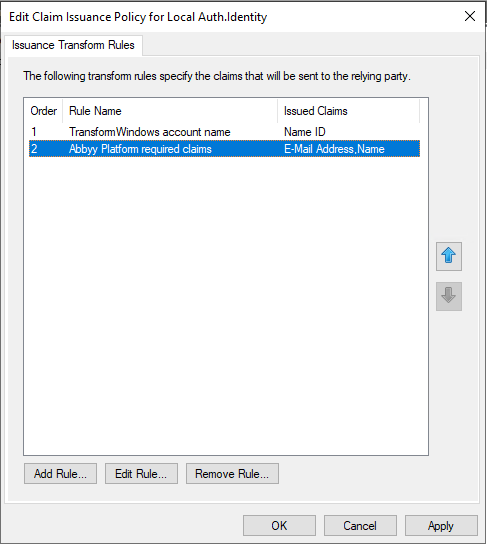

- As regras adicionadas são exibidas na caixa de diálogo Edit Claim Rules.

Próximas etapas

https://<adfs_server_address>/federationmetadata/2007-06/federationmetadata.xml. Por exemplo: https://adfs.platform.local/federationmetadata/2007-06/federationmetadata.xml.

Para mais informações, consulte Configurar um provedor de identidade externo para um tenant.