Requisitos previos

- Asegúrese de tener un identificador de tenant de Vantage antes de configurar identidades. Para obtenerlo, haga clic en Configuration en ABBYY Vantage. El identificador se encuentra en la pestaña General.

- Cree un URI de redirección (Redirect URI) para recibir las respuestas de autenticación. El URI es:

https://<your-vantage-url>/auth2/Saml2/Acs

Configuración

- Agregar una descripción de la notificación (claim)

- Configurar la relación de confianza con la parte confiable (relying party)

- Agregar reglas para transformar una notificación (claim) entrante

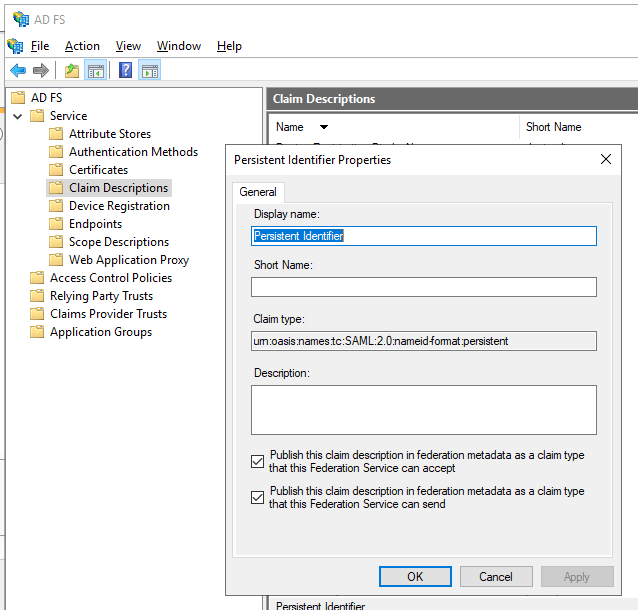

Agregar una descripción de notificación (Claim)

- Abra la consola de administración.

- Seleccione Service > Claim Descriptions. Haga clic en Add Claim Description.

- Complete los campos obligatorios:

- Especifique un nombre para mostrar, por ejemplo: Persistent Identifier.

- Especifique un tipo de claim:

urn:oasis:names:tc:SAML:2.0:nameid-format:persistent. - Seleccione Publish this claim description in federation metadata as a claim type that this federation service can accept.

- Seleccione Publish this claim description in federation metadata as a claim type that this federation service can send.

- Haga clic en OK.

Configuración de una relación de confianza de la parte confiable

- En el árbol de la consola, en AD FS, seleccione Trust Relationships > Relying Party Trusts > Add Relying Party Trust.

- En la página Welcome, elija Claims aware y seleccione Start.

- En la página Select Data Source, seleccione Enter data about the relying party manually y luego seleccione Next.

- En la página Specify Display Name, introduzca cualquier nombre en Display Name y luego seleccione Next.

- En la página Choose Profile, seleccione el perfil ADFS 2.0 y haga clic en Next.

- En la página Configure Certificate, haga clic en Next.

- En la página Configure URL, seleccione Enable support for the SAML 2.0 WebSSO protocol. En Relying party SAML 2.0 SSO service URL, introduzca

https://<your-vantage-url>/auth2/Saml2/Acsy luego haga clic en Next. - Para configurar las identidades, siga estos pasos:

- En Relying party trust identifier, introduzca

api://platform.abbyy.cloud/tenantId, donde tenantId es el identificador del inquilino en formato GUID sin guiones (por ejemplo, 117489fc1aea41658369d4d18d6557ga). Este valor se utilizará como Application ID URI para la autenticación. Copie este valor porque lo necesitará al configurar el proveedor de identidades externo en Vantage. Haga clic en Add. - En la pestaña Expose an API, establezca Application ID URI en el mismo valor que introdujo anteriormente (por ejemplo,

api://a37892f6-c2e9-4092-b804-d054741da4da). Haga clic en Add y luego haga clic en Next.

- En Relying party trust identifier, introduzca

- Si desea otorgar acceso a Vantage a todos los usuarios, seleccione Permit all users to access this relying party en la ventana Choose Issuance Authorization Rules. Como alternativa, seleccione Permit specific group y especifique el grupo deseado si desea otorgar acceso solo a ese grupo. Haga clic en Next.

- En la página Ready to Add Trust, revise la configuración. Haga clic en Next y luego en Close.

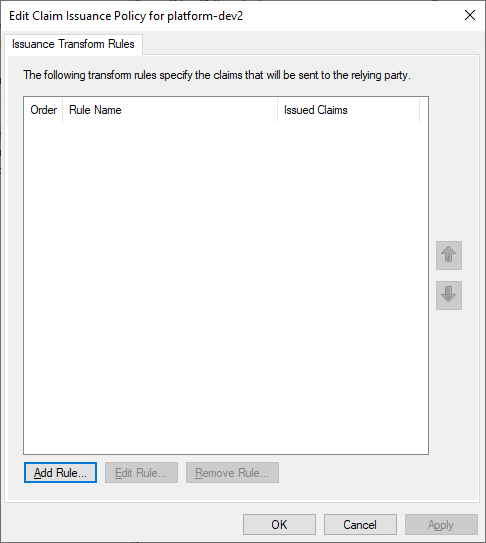

Agregar reglas para transformar una notificación entrante

- Haga clic en Relying Party Trusts.

- Haga clic con el botón derecho en la entidad de confianza seleccionada y luego haga clic en Edit Claim Issuance Policy.

- En la ventana

Edit Claim Issuance Policy for <name>que se abre, haga clic en Add Rule.

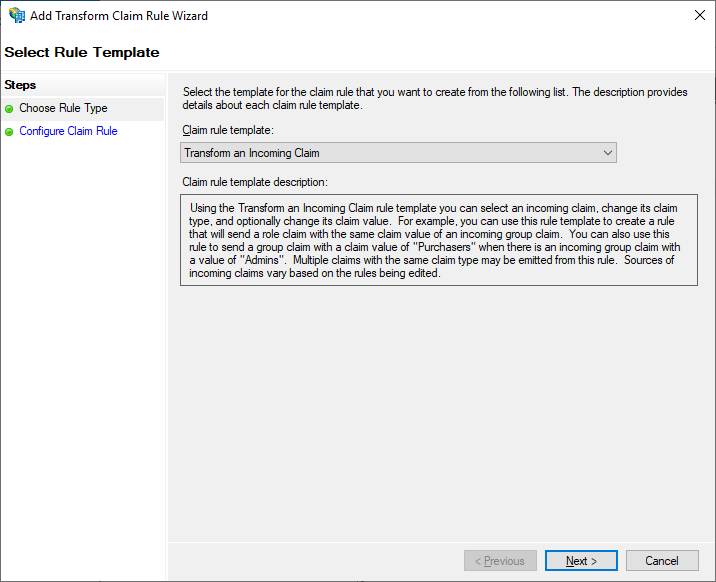

- Seleccione la plantilla de regla de notificación Transform an Incoming Claim y luego haga clic en Next.

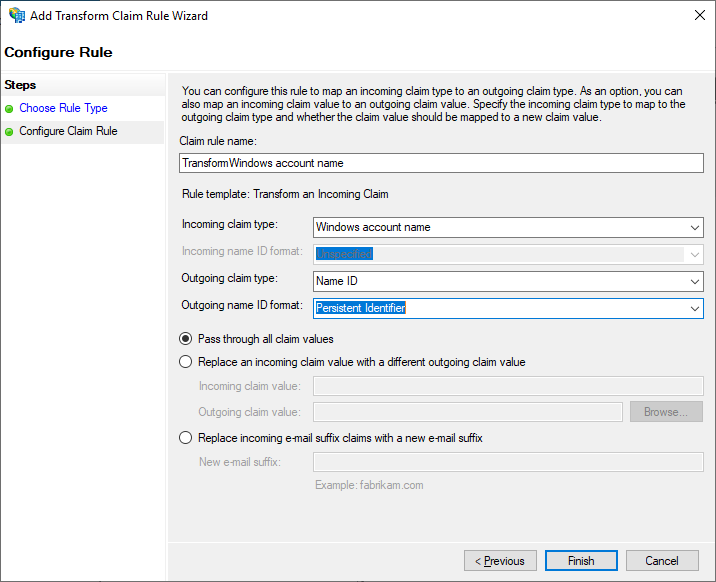

- Seleccione el paso Configure Claim Rule y luego especifique lo siguiente:

- En Claim rule name, especifique TransformWindows account name.

- En Incoming claim type, seleccione Windows account name.

- En Outgoing claim type, seleccione Name ID.

- En Outgoing name ID format, seleccione Persistent Identifier.

- Seleccione Pass through all claim values.

- Haga clic en Finish.

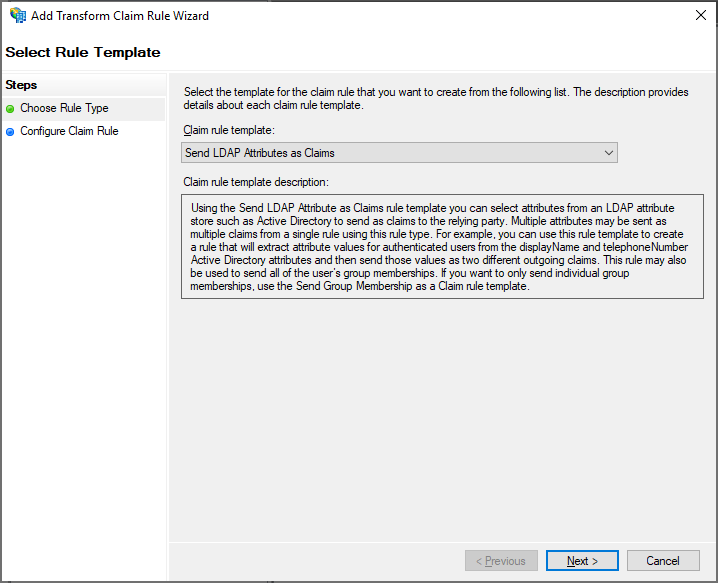

- Agregue otra regla para asegurarse de que las notificaciones de correo electrónico y nombre se incluyan en el token emitido. En la página Select Rule Template, seleccione Send LDAP Attributes as Claims en Claim rule template y luego haga clic en Next.

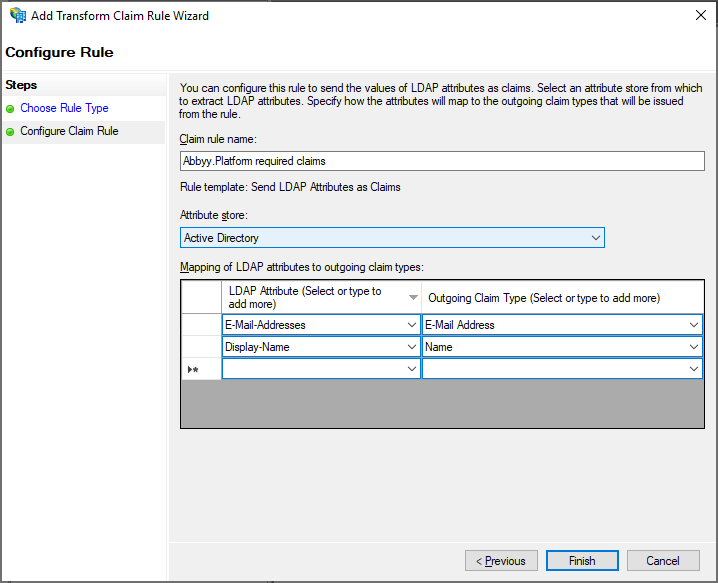

- En la página Configure Claim Rule, seleccione el almacén de atributos Active Directory en Claim rule name y luego haga clic en Finish.

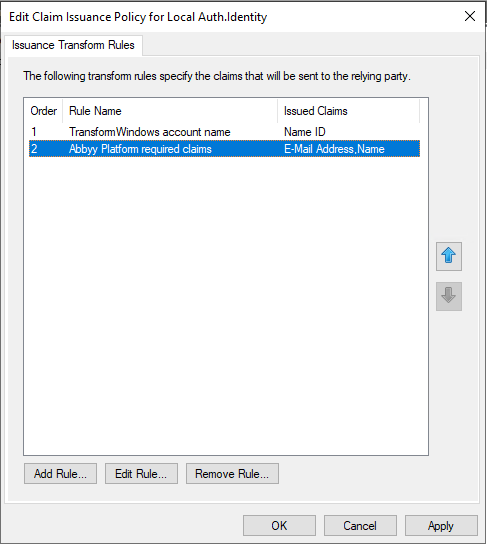

- Las reglas agregadas se muestran en el cuadro de diálogo Edit Claim Rules.

Próximos pasos

https://<adfs_server_address>/federationmetadata/2007-06/federationmetadata.xml. Por ejemplo, https://adfs.platform.local/federationmetadata/2007-06/federationmetadata.xml.

Para obtener más información, consulte Configurar un proveedor de identidad externo para un tenant.