Prérequis

- Assurez-vous de disposer d’un identifiant de client Vantage avant de configurer les identités. Pour obtenir un identifiant de client, cliquez sur Configuration dans ABBYY Vantage. L’identifiant se trouve dans l’onglet Général.

- Créez une URI de redirection pour recevoir les réponses d’authentification. L’URI est :

https://<your-vantage-url>/auth2/Saml2/Acs

Configuration

- Ajouter une description de revendication

- Configurer une relation d’approbation pour une partie de confiance

- Ajouter des règles pour transformer une revendication entrante

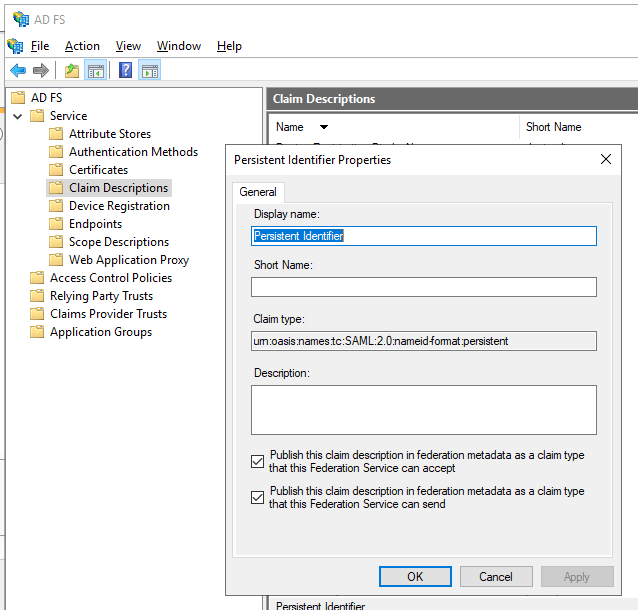

Ajout d’une description de revendication

- Ouvrez la console de gestion.

- Sélectionnez Service > Claim Descriptions. Cliquez sur Add Claim Description.

- Renseignez les champs requis :

- Indiquez un nom d’affichage, par exemple Persistent Identifier.

- Indiquez un type de revendication :

urn:oasis:names:tc:SAML:2.0:nameid-format:persistent. - Sélectionnez Publish this claim description in federation metadata as a claim type that this federation service can accept.

- Sélectionnez Publish this claim description in federation metadata as a claim type that this federation service can send.

- Cliquez sur OK.

Configuration d’une relation d’approbation de partie de confiance

- Dans l’arborescence de la console, sous AD FS, sélectionnez Trust Relationships > Relying Party Trusts > Add Relying Party Trust.

- Sur la page Welcome, choisissez Claims aware et sélectionnez Start.

- Sur la page Select Data Source, sélectionnez Enter data about the relying party manually, puis sélectionnez Next.

- Sur la page Specify Display Name, saisissez un nom quelconque dans Display Name, puis sélectionnez Next.

- Sur la page Choose Profile, sélectionnez le profil ADFS 2.0, puis cliquez sur Next.

- Sur la page Configure Certificate, cliquez sur Next.

- Sur la page Configure URL, sélectionnez Enable support for the SAML 2.0 WebSSO protocol. Sous Relying party SAML 2.0 SSO service URL, saisissez

https://<your-vantage-url>/auth2/Saml2/Acs, puis cliquez sur Next. - Pour configurer les identités, procédez comme suit :

- Sous Relying party trust identifier, saisissez

api://platform.abbyy.cloud/tenantId, où tenantId est l’identifiant du locataire au format GUID sans traits d’union (par exemple, 117489fc1aea41658369d4d18d6557ga). Cette valeur sera utilisée comme URI d’ID d’application pour l’authentification. Copiez cette valeur, car vous en aurez besoin lors de la configuration du fournisseur d’identité externe dans Vantage. Cliquez sur Add. - Dans l’onglet Expose an API, définissez l’URI d’ID d’application sur la même valeur que celle que vous avez saisie ci-dessus (par exemple,

api://a37892f6-c2e9-4092-b804-d054741da4da). Cliquez sur Add, puis cliquez sur Next.

- Sous Relying party trust identifier, saisissez

- Si vous souhaitez donner l’accès à Vantage à tous les utilisateurs, sélectionnez Permit all users to access this relying party dans la fenêtre Choose Issuance Authorization Rules. Sinon, sélectionnez Permit specific group et spécifiez le groupe souhaité si vous voulez n’accorder l’accès qu’à ce groupe. Cliquez sur Next.

- Sur la page Ready to Add Trust, passez en revue les paramètres. Cliquez sur Next, puis cliquez sur Close.

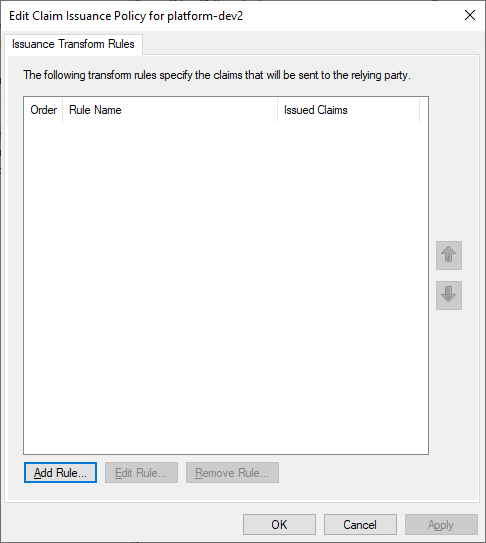

Ajout de règles pour transformer une revendication entrante

- Cliquez sur Relying Party Trusts.

- Cliquez avec le bouton droit sur l’approbation sélectionnée, puis cliquez sur Edit Claim Issuance Policy.

- Dans la fenêtre

Edit Claim Issuance Policy for <name>qui s’ouvre, cliquez sur Add Rule.

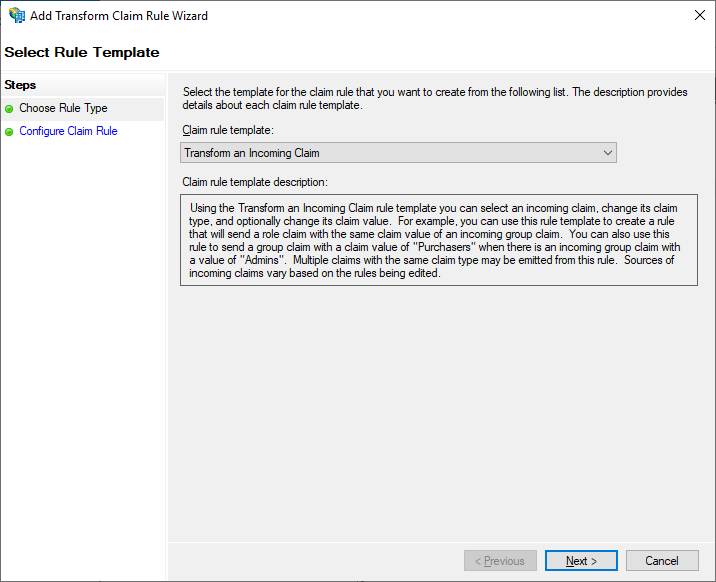

- Sélectionnez le modèle de règle de revendication Transform an Incoming Claim, puis cliquez sur Next.

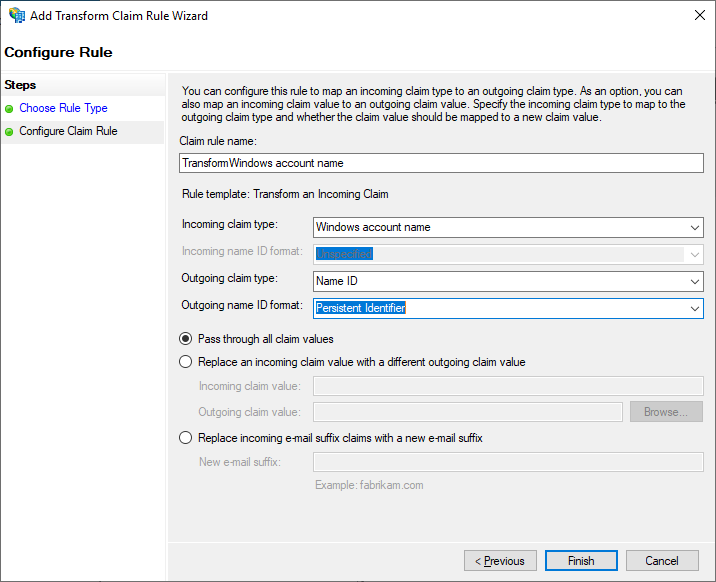

- À l’étape Configure Claim Rule, renseignez les éléments suivants :

- Dans Claim rule name, indiquez TransformWindows account name.

- Dans Incoming claim type, sélectionnez Windows account name.

- Dans Outgoing claim type, sélectionnez Name ID.

- Dans Outgoing name ID format, sélectionnez Persistent Identifier.

- Sélectionnez Pass through all claim values.

- Cliquez sur Finish.

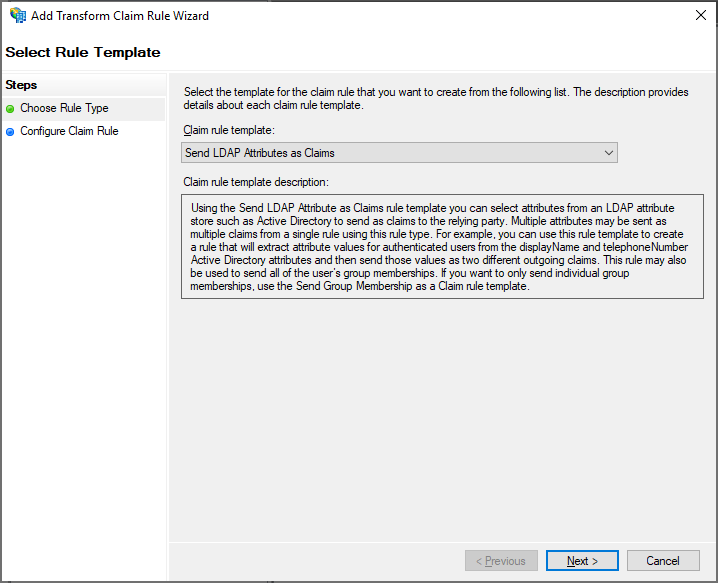

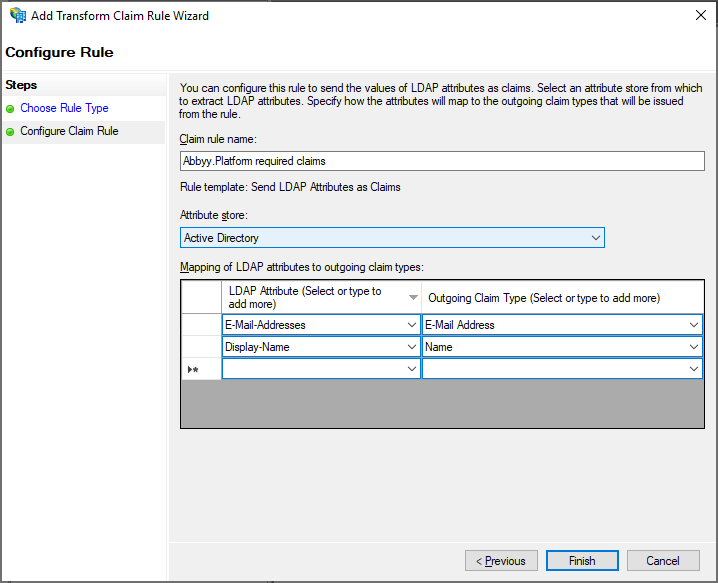

- Ajoutez une autre règle pour garantir que les revendications d’e‑mail et de nom sont incluses dans le jeton émis. Sur la page Select Rule Template, sélectionnez Send LDAP Attributes as Claims sous Claim rule template, puis cliquez sur Next.

- Sur la page Configure Claim Rule, sélectionnez le magasin d’attributs Active Directory sous Claim rule name, puis cliquez sur Finish.

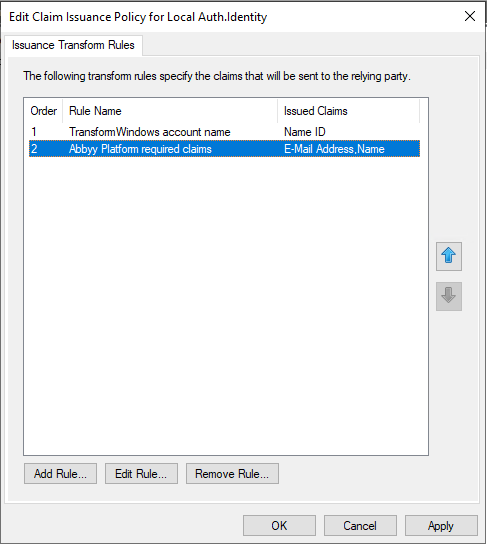

- Les règles ajoutées s’affichent dans la boîte de dialogue Edit Claim Rules.

Prochaines étapes

https://<adfs_server_address>/federationmetadata/2007-06/federationmetadata.xml. Par exemple, https://adfs.platform.local/federationmetadata/2007-06/federationmetadata.xml.

Pour plus d’informations, consultez Configurer un fournisseur d’identité externe pour un client.