Prerequisiti

- Assicurati di disporre dell’identificatore del tenant di Vantage prima di configurare le identità. Per ottenere l’identificatore del tenant, fai clic su Configuration in ABBYY Vantage. L’identificatore è nella scheda General.

- Crea una Redirect URI per ricevere le risposte di autenticazione. L’URI è:

https://<your-vantage-url>/auth2/Saml2/Acs

Configurazione

- Aggiungere la descrizione della claim

- Configurare la relying party trust

- Aggiungere regole per trasformare una claim in ingresso

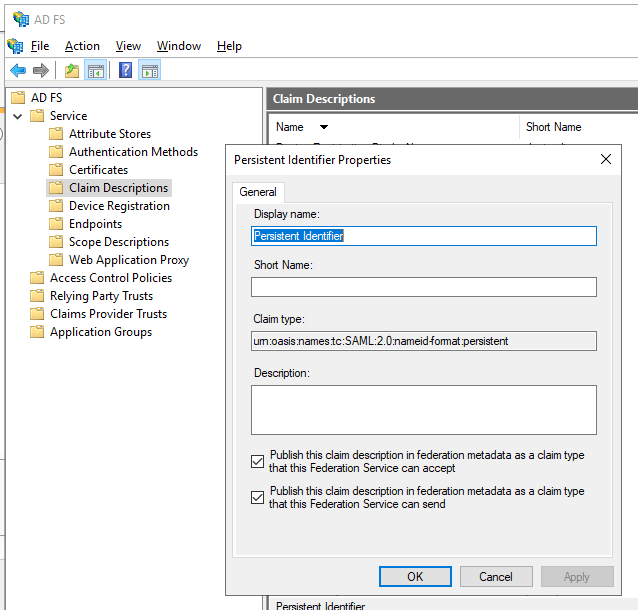

Aggiunta di una descrizione di claim

- Aprire la console di gestione.

- Selezionare Service > Claim Descriptions. Fare clic su Add Claim Description.

- Compilare i field obbligatori:

- Specificare un nome visualizzato, ad esempio Persistent Identifier.

- Specificare un tipo di claim:

urn:oasis:names:tc:SAML:2.0:nameid-format:persistent. - Selezionare Publish this claim description in federation metadata as a claim type that this federation service can accept.

- Selezionare Publish this claim description in federation metadata as a claim type that this federation service can send.

- Fare clic su OK.

Configurazione di una Relying Party Trust

- Nel riquadro della console, sotto AD FS, selezionare Trust Relationships > Relying Party Trusts > Add Relying Party Trust.

- Nella pagina Welcome, scegliere Claims aware e selezionare Start.

- Nella pagina Select Data Source, selezionare Enter data about the relying party manually e quindi Next.

- Nella pagina Specify Display Name, immettere un nome qualsiasi in Display Name e quindi Next.

- Nella pagina Choose Profile, selezionare il profilo ADFS 2.0 e fare clic su Next.

- Nella pagina Configure Certificate, fare clic su Next.

- Nella pagina Configure URL, selezionare Enable support for the SAML 2.0 WebSSO protocol. In Relying party SAML 2.0 SSO service URL, immettere

https://<your-vantage-url>/auth2/Saml2/Acs, quindi fare clic su Next. - Per configurare le identità, seguire questi passaggi:

- In Relying party trust identifier, immettere

api://platform.abbyy.cloud/tenantId, dove tenantId è l’identificatore del tenant in formato GUID senza trattini (ad esempio 117489fc1aea41658369d4d18d6557ga). Questo valore verrà utilizzato come Application ID URI per l’autenticazione. Copiare questo valore perché sarà necessario quando si configura l’External Identity Provider in Vantage. Fare clic su Add. - Nella scheda Expose an API, impostare l’Application ID URI allo stesso valore immesso sopra (ad esempio

api://a37892f6-c2e9-4092-b804-d054741da4da). Fare clic su Add e quindi su Next.

- In Relying party trust identifier, immettere

- Se si desidera concedere l’accesso a Vantage a tutti gli utenti, selezionare Permit all users to access this relying party nella finestra Choose Issuance Authorization Rules. In alternativa, selezionare Permit specific group e specificare il gruppo desiderato se si vuole concedere l’accesso solo a quello specifico gruppo. Fare clic su Next.

- Nella pagina Ready to Add Trust, rivedere le impostazioni. Fare clic su Next e quindi su Close.

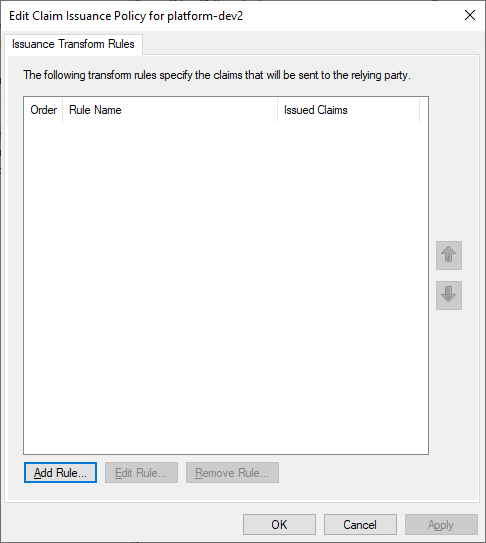

Aggiunta di regole per trasformare una claim in ingresso

- Fare clic su Relying Party Trusts.

- Fare clic con il pulsante destro del mouse sulla trust selezionata, quindi fare clic su Edit Claim Issuance Policy.

- Nella finestra

Edit Claim Issuance Policy for <name>che si apre, fare clic su Add Rule.

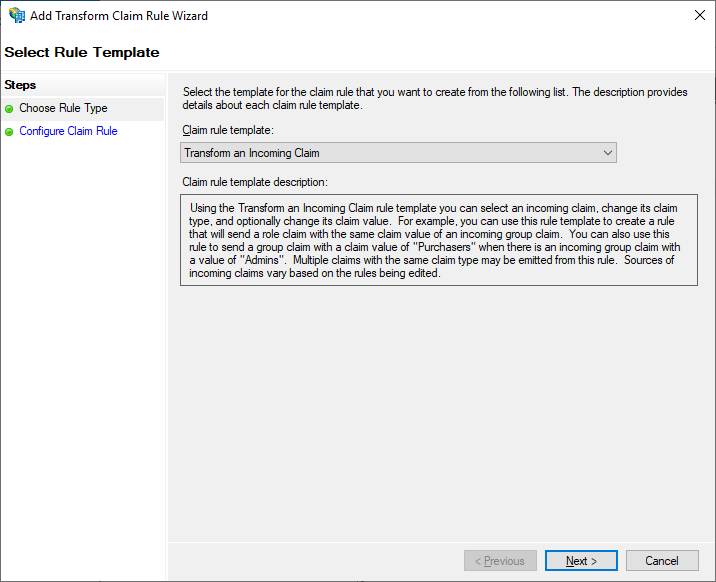

- Selezionare il modello di regola Transform an Incoming Claim, quindi fare clic su Next.

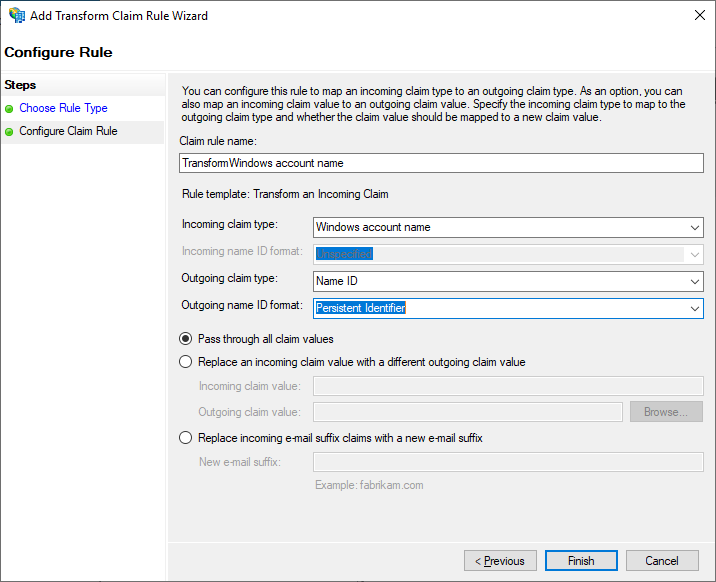

- Selezionare il passaggio Configure Claim Rule e specificare quanto segue:

- In Claim rule name, specificare Transform Windows account name.

- In Incoming claim type, selezionare Windows account name.

- In Outgoing claim type, selezionare Name ID.

- In Outgoing name ID format, selezionare Persistent Identifier.

- Selezionare Pass through all claim values.

- Fare clic su Finish.

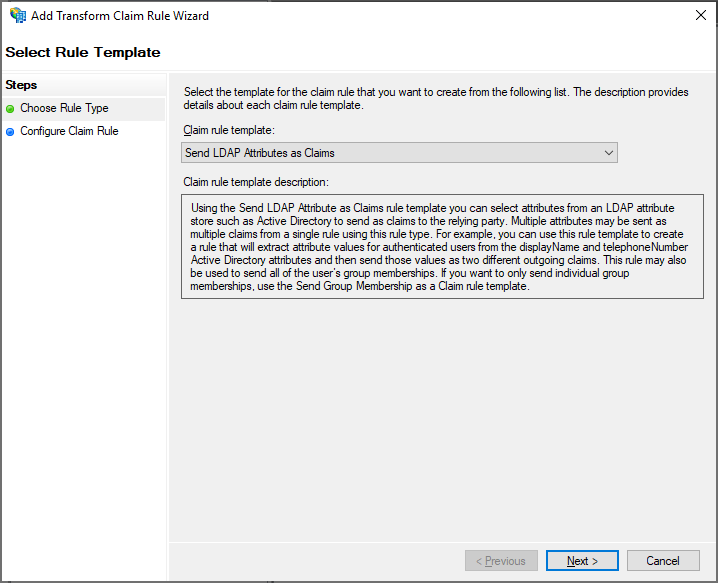

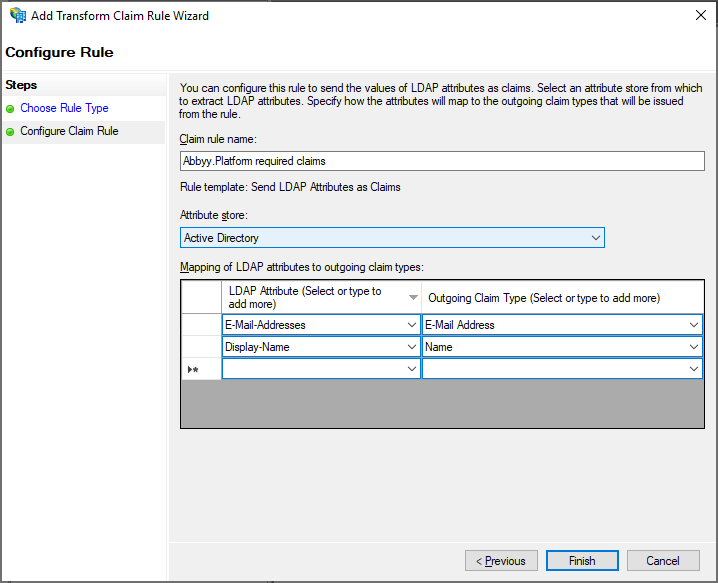

- Aggiungere un’altra regola per garantire che le claim relative a e-mail e nome siano incluse nel token emesso. Nella pagina Select Rule Template, selezionare Send LDAP Attributes as Claims in Claim rule template, quindi fare clic su Next.

- Nella pagina Configure Claim Rule, selezionare l’archivio attributi Active Directory in Claim rule name, quindi fare clic su Finish.

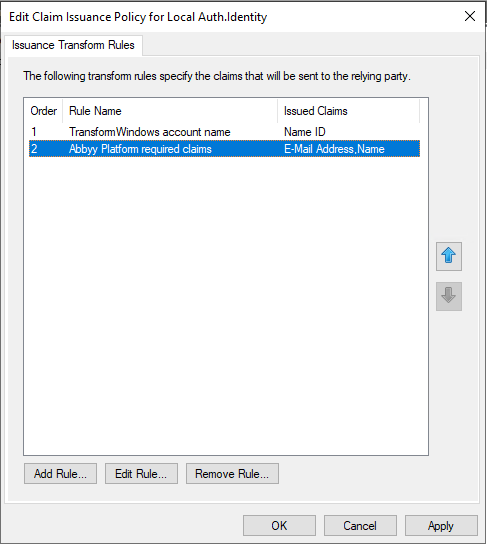

- Le regole aggiunte vengono visualizzate nella finestra di dialogo Edit Claim Rules.

Passaggi successivi

https://<adfs_server_address>/federationmetadata/2007-06/federationmetadata.xml. Ad esempio, https://adfs.platform.local/federationmetadata/2007-06/federationmetadata.xml.

Per ulteriori informazioni, consulta Configurazione di un provider di identità esterno per un tenant.