Voraussetzungen

- Stellen Sie sicher, dass Sie eine Vantage-Mandantenkennung haben, bevor Sie Identitäten konfigurieren. Um eine Mandantenkennung zu erhalten, klicken Sie in ABBYY Vantage auf Configuration. Die Kennung finden Sie auf der Registerkarte General.

- Erstellen Sie eine Redirect-URI, um die Authentifizierungsantworten zu empfangen. Die URI lautet:

https://<your-vantage-url>/auth2/Saml2/Acs

Einrichtung

- Hinzufügen einer Anspruchsbeschreibung

- Konfigurieren der Vertrauensstellung für die vertrauende Partei

- Hinzufügen von Regeln zur Transformation eingehender Ansprüche

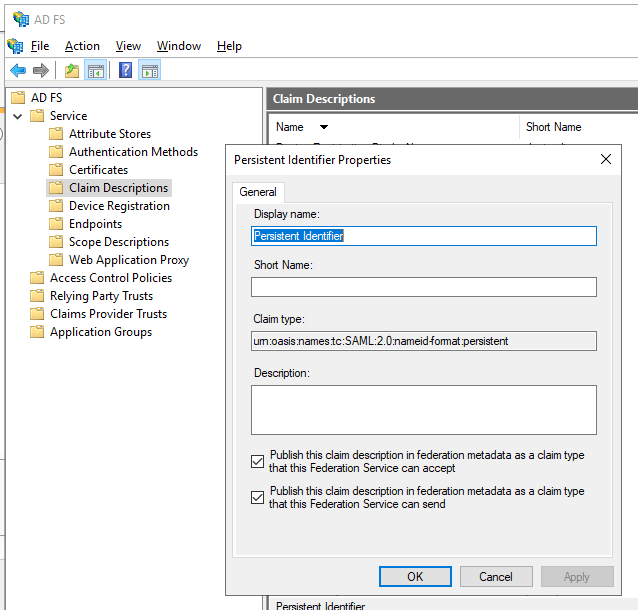

Hinzufügen einer Anspruchsbeschreibung

- Öffnen Sie die Verwaltungskonsole.

- Wählen Sie Service > Claim Descriptions. Klicken Sie auf Add Claim Description.

- Füllen Sie die erforderlichen Felder aus:

- Geben Sie einen Anzeigenamen an, z. B. Persistent Identifier.

- Geben Sie einen Anspruchstyp an:

urn:oasis:names:tc:SAML:2.0:nameid-format:persistent. - Wählen Sie Publish this claim description in federation metadata as a claim type that this federation service can accept.

- Wählen Sie Publish this claim description in federation metadata as a claim type that this federation service can send.

- Klicken Sie auf OK.

Konfigurieren einer Vertrauensstellung für vertrauende Seite

- Wählen Sie im Konsolenbaum unter AD FS Trust Relationships > Relying Party Trusts > Add Relying Party Trust.

- Wählen Sie auf der Seite Welcome Claims aware und klicken Sie auf Start.

- Wählen Sie auf der Seite Select Data Source Enter data about the relying party manually und klicken Sie dann auf Next.

- Geben Sie auf der Seite Specify Display Name einen beliebigen Namen in Display Name ein und klicken Sie dann auf Next.

- Wählen Sie auf der Seite Choose Profile das ADFS 2.0-Profil aus und klicken Sie auf Next.

- Klicken Sie auf der Seite Configure Certificate auf Next.

- Aktivieren Sie auf der Seite Configure URL die Option Enable support for the SAML 2.0 WebSSO protocol. Geben Sie unter Relying party SAML 2.0 SSO service URL

https://<your-vantage-url>/auth2/Saml2/Acsein und klicken Sie dann auf Next. - Führen Sie zum Konfigurieren von Identitäten die folgenden Schritte aus:

- Geben Sie unter Relying party trust identifier

api://platform.abbyy.cloud/tenantIdein, wobei tenantId der Mandantenbezeichner im GUID-Format ohne Bindestriche ist (zum Beispiel 117489fc1aea41658369d4d18d6557ga). Dieser Wert wird als Application ID URI für die Authentifizierung verwendet. Kopieren Sie diesen Wert, da Sie ihn für die Konfiguration des External Identity Provider in Vantage benötigen. Klicken Sie auf Add. - Legen Sie auf der Registerkarte Expose an API die Application ID URI auf denselben Wert fest, den Sie oben eingegeben haben (zum Beispiel

api://a37892f6-c2e9-4092-b804-d054741da4da). Klicken Sie auf Add und anschließend auf Next.

- Geben Sie unter Relying party trust identifier

- Wenn Sie allen Benutzern Zugriff auf Vantage gewähren möchten, wählen Sie Permit all users to access this relying party im Fenster Choose Issuance Authorization Rules. Alternativ wählen Sie Permit specific group und geben die gewünschte Gruppe an, wenn nur diese spezielle Gruppe Zugriff erhalten soll. Klicken Sie auf Next.

- Überprüfen Sie auf der Seite Ready to Add Trust die Einstellungen. Klicken Sie auf Next und anschließend auf Close.

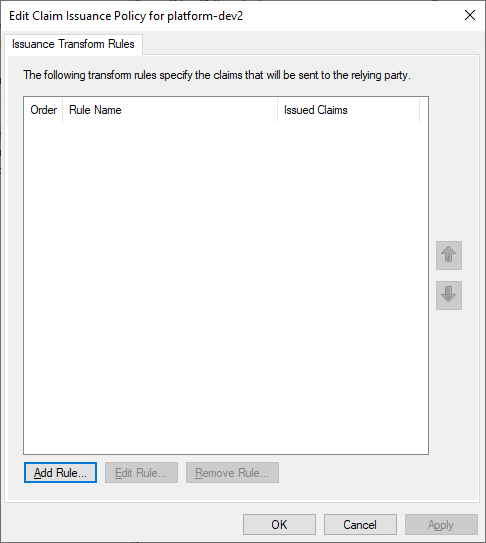

Hinzufügen von Regeln zur Transformation eines eingehenden Claims

- Klicken Sie auf Relying Party Trusts.

- Klicken Sie mit der rechten Maustaste auf die ausgewählte Vertrauensstellung und anschließend auf Edit Claim Issuance Policy.

- Klicken Sie im Fenster

Edit Claim Issuance Policy for <name>, das geöffnet wird, auf Add Rule.

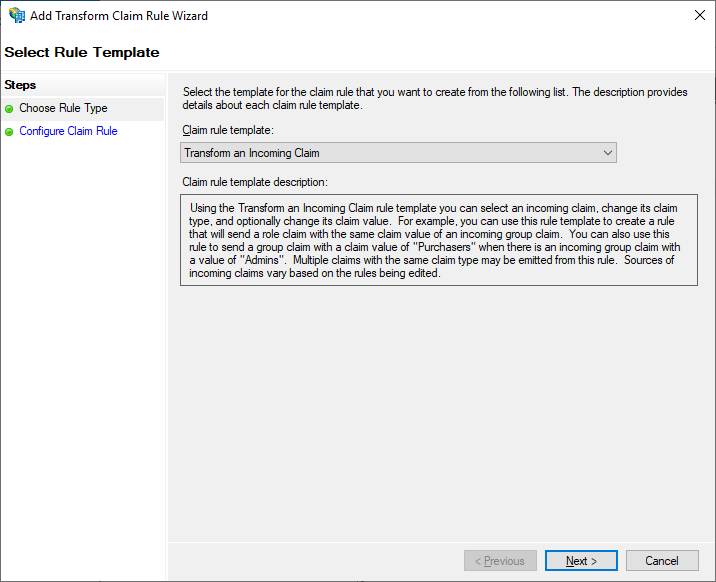

- Wählen Sie die Claim-Regelvorlage Transform an Incoming Claim und klicken Sie dann auf Next.

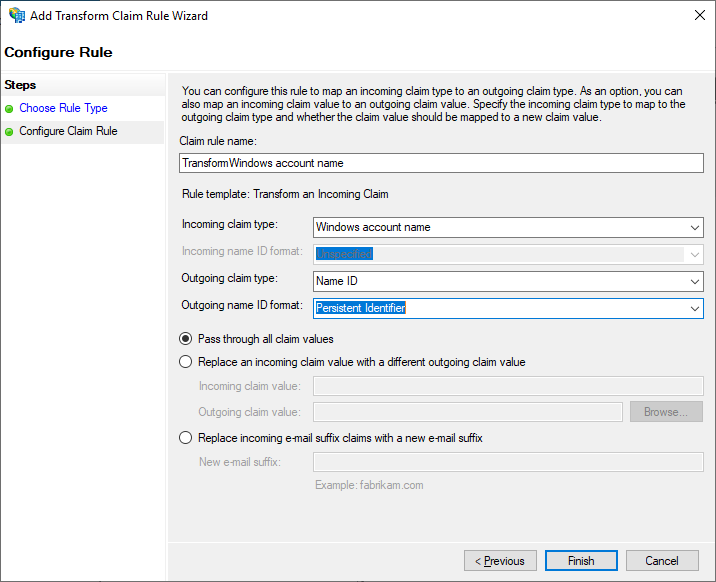

- Wählen Sie den Schritt Configure Claim Rule und geben Sie Folgendes an:

- Geben Sie unter Claim rule name TransformWindows account name an.

- Wählen Sie unter Incoming claim type Windows account name.

- Wählen Sie unter Outgoing claim type Name ID.

- Wählen Sie unter Outgoing name ID format Persistent Identifier.

- Wählen Sie Pass through all claim values.

- Klicken Sie auf Finish.

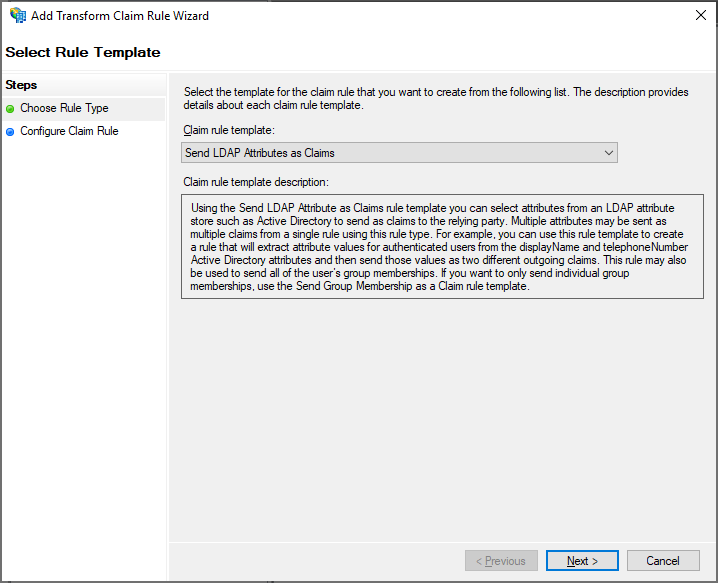

- Fügen Sie eine weitere Regel hinzu, um sicherzustellen, dass E-Mail- und Namens-Claims im ausgestellten Token enthalten sind. Wählen Sie auf der Seite Select Rule Template unter Claim rule template Send LDAP Attributes as Claims und klicken Sie anschließend auf Next.

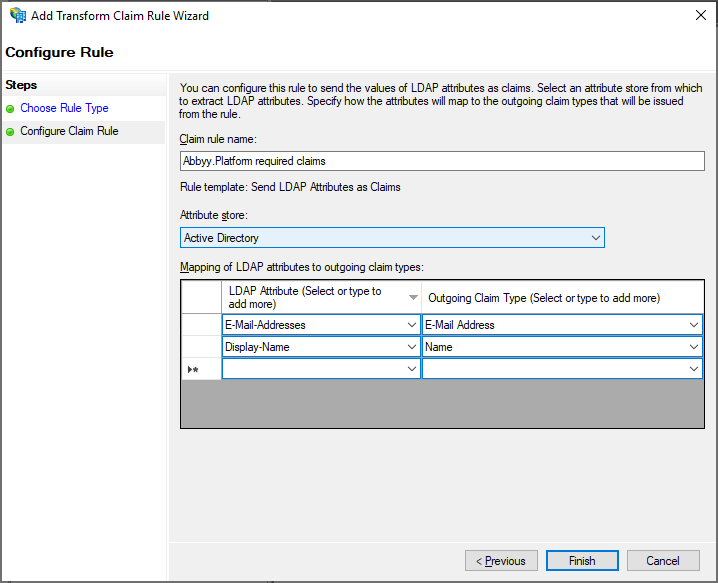

- Wählen Sie auf der Seite Configure Claim Rule unter Claim rule name den Attributspeicher Active Directory aus und klicken Sie anschließend auf Finish.

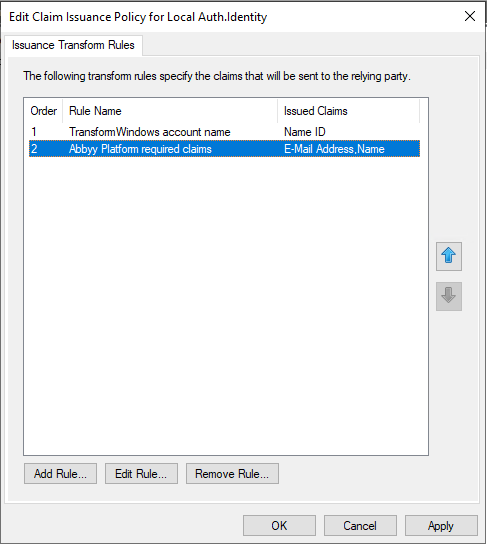

- Die hinzugefügten Regeln werden im Dialogfeld Edit Claim Rules angezeigt.

Nächste Schritte

https://<adfs_server_address>/federationmetadata/2007-06/federationmetadata.xml. Zum Beispiel: https://adfs.platform.local/federationmetadata/2007-06/federationmetadata.xml.

Weitere Informationen finden Sie unter Einrichten eines externen Identitätsanbieters für einen Mandanten.