前提条件

- ID を構成する前に、Vantage のテナント識別子を用意してください。テナント識別子を取得するには、ABBYY Vantage で Configuration をクリックします。識別子は General タブに表示されます。

- 認証応答を受け取るための Redirect URI を作成します。URI は次のとおりです:

https://<your-vantage-url>/auth2/Saml2/Acs

セットアップ

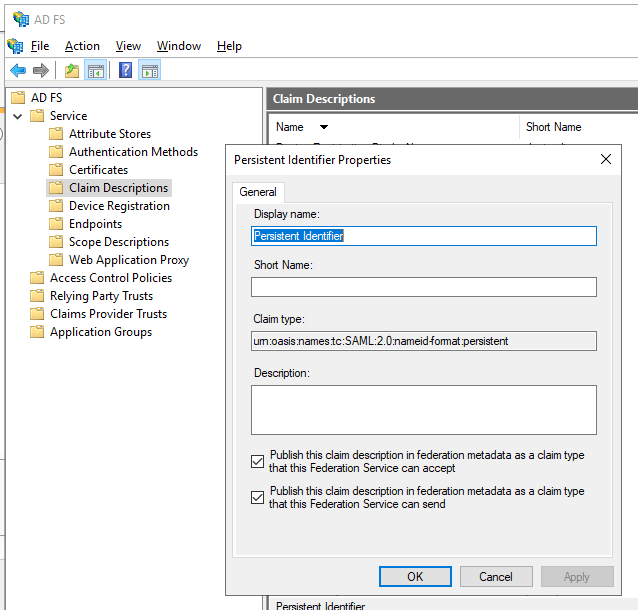

クレームの説明を追加する

- 管理コンソールを開きます。

- Service > Claim Descriptions を選択し、Add Claim Description をクリックします。

- 必須の field を入力します:

- 表示名を指定します(例: Persistent Identifier)。

- クレームの種類を指定します:

urn:oasis:names:tc:SAML:2.0:nameid-format:persistent。 - Publish this claim description in federation metadata as a claim type that this federation service can accept を選択します。

- Publish this claim description in federation metadata as a claim type that this federation service can send を選択します。

- OK をクリックします。

信頼済み証明書利用者の構成

- コンソール ツリーで AD FS の下にある Trust Relationships > Relying Party Trusts > Add Relying Party Trust を選択します。

- Welcome ページで Claims aware を選択し、Start を選択します。

- Select Data Source ページで Enter data about the relying party manually を選択し、Next を選択します。

- Specify Display Name ページで Display Name に任意の名前を入力し、Next を選択します。

- Choose Profile ページで ADFS 2.0 プロファイルを選択し、Next をクリックします。

- Configure Certificate ページで Next をクリックします。

- Configure URL ページで Enable support for the SAML 2.0 WebSSO protocol を選択します。Relying party SAML 2.0 SSO service URL に

https://<your-vantage-url>/auth2/Saml2/Acsを入力し、Next をクリックします。 - ID を構成するには、次の手順に従います:

- Relying party trust identifier に

api://platform.abbyy.cloud/tenantIdを入力します。tenantId は GUID 形式のテナント識別子で、ハイフンなし です(例: 117489fc1aea41658369d4d18d6557ga)。この値は認証用の Application ID URI として使用されます。Vantage で External Identity Provider を構成する際に必要になるため、この値をコピーしておいてください。Add をクリックします。 - Expose an API タブで、Application ID URI を上で入力したものと同じ値(例:

api://a37892f6-c2e9-4092-b804-d054741da4da)に設定します。Add をクリックし、続けて Next をクリックします。

- Relying party trust identifier に

- すべてのユーザーに Vantage へのアクセスを許可する場合は、Choose Issuance Authorization Rules ウィンドウで Permit all users to access this relying party を選択します。特定のグループにのみアクセスを許可する場合は、代わりに Permit specific group を選択し、対象のグループを指定します。Next をクリックします。

- Ready to Add Trust ページで設定内容を確認します。Next をクリックし、続けて Close をクリックします。

受信クレームを変換するルールの追加

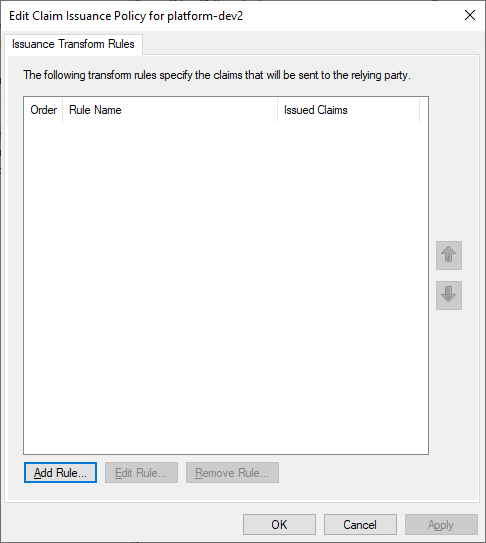

- Relying Party Trusts をクリックします。

- 選択したトラストを右クリックし、Edit Claim Issuance Policy をクリックします。

- 開いた

Edit Claim Issuance Policy for <name>ウィンドウで、Add Rule をクリックします。

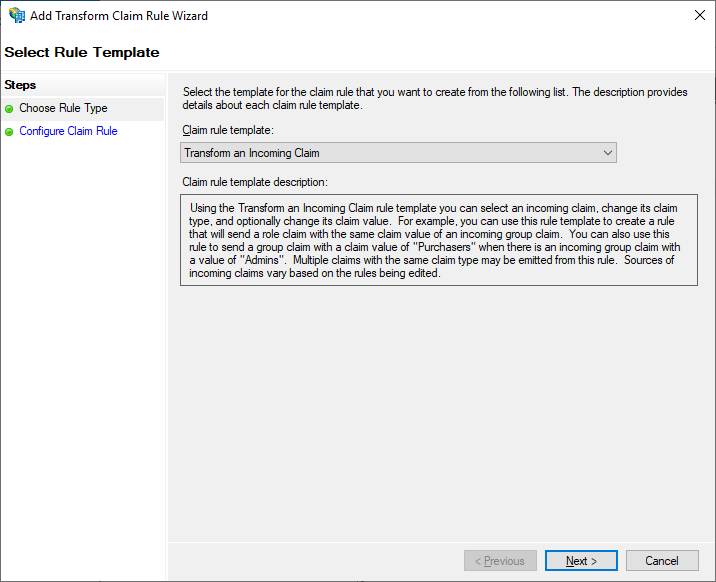

- Transform an Incoming Claim クレーム ルール テンプレートを選択し、Next をクリックします。

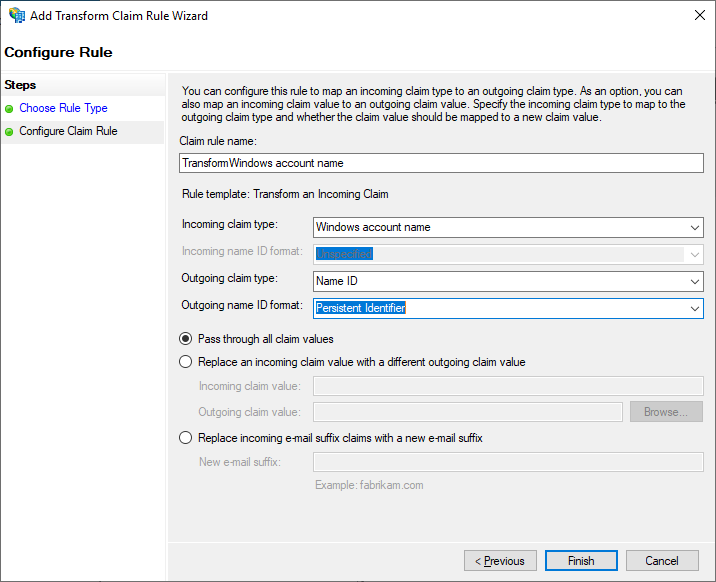

- Configure Claim Rule 手順で、次を指定します:

- Claim rule name に Transform Windows account name と入力します。

- Incoming claim type で Windows account name を選択します。

- Outgoing claim type で Name ID を選択します。

- Outgoing name ID format で Persistent Identifier を選択します。

- Pass through all claim values を選択します。

- Finish をクリックします。

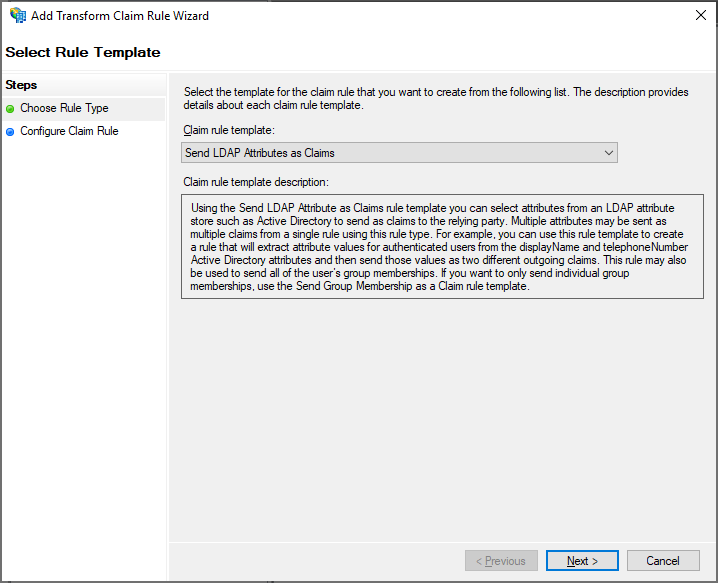

- 発行されるトークンに email と name のクレームが含まれるよう、別のルールを追加します。Select Rule Template ページで、Claim rule template の下にある Send LDAP Attributes as Claims を選択し、Next をクリックします。

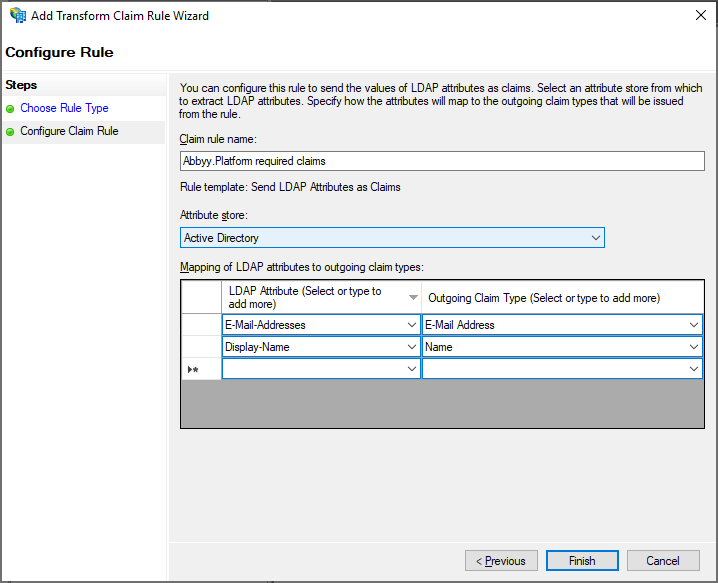

- Configure Claim Rule ページで、Claim rule name の下にある Active Directory 属性ストアを選択し、Finish をクリックします。

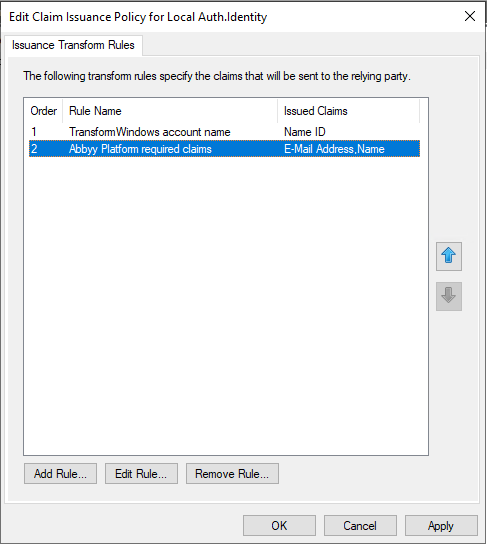

- 追加したルールは Edit Claim Rules ダイアログ ボックスに表示されます。

次のステップ

https://<adfs_server_address>/federationmetadata/2007-06/federationmetadata.xml。たとえば、https://adfs.platform.local/federationmetadata/2007-06/federationmetadata.xml のようになります。

詳細については、「テナントの外部 ID プロバイダーの設定」を参照してください。