注: 外部 ID プロバイダーを設定すると、Resource Owner Password Credentials 認証フローは使用できなくなります。Vantage でテナント用の外部 ID プロバイダーを設定するには、次の手順に従います。

- 外部 ID プロバイダーを構成します(OAuth 2.0 外部 ID プロバイダーの構成 または SAML 2.0 外部 ID プロバイダーの構成 を参照)。これらのセクションに従って、外部認証パラメーターを準備します。

- 構成した外部認証をテストします。

- ABBYY Vantage で、左ペインの Configuration タブをクリックします。

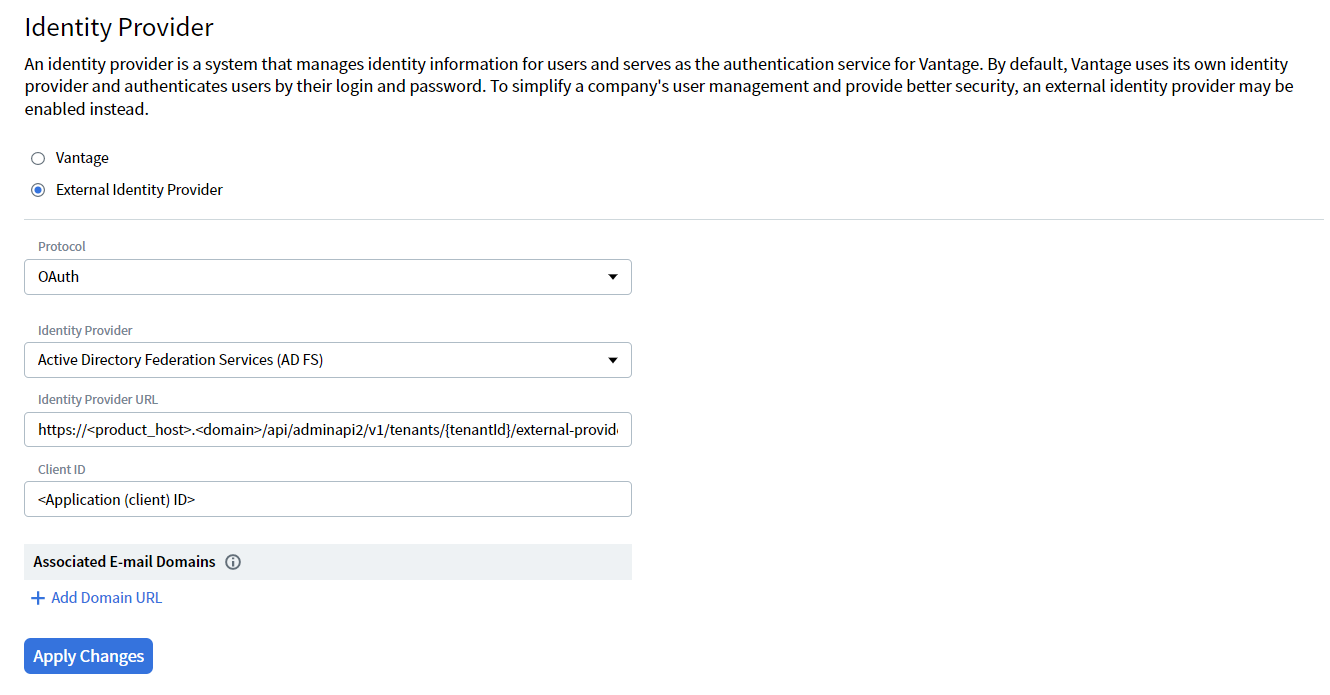

- Identity Provider をクリックし、External Identity Provider を選択します。

- ドロップダウンリストから、使用するプロトコル(OAuth または SAML)を選択します。

OAuth 2.0 外部アイデンティティプロバイダーの設定

| Field | 説明 |

|---|---|

| Identity Provider | Active Directory または Azure Active Directory の Identity Provider を使用したサインオン認証を指定します。 |

| Identity Provider URL | Identity Provider の URL。 URL は、認証用に登録したアプリケーションの Azure ポータル内の Endpoints セクションで確認できます。 |

| Client ID | 設定済みの Active Directory または Azure Active Directory の Identity Provider のクライアント識別子。 |

| Associated Email Domains | まだ Vantage アカウントがない場合でもテナントにサインインできるようにするために、テナントユーザーに関連付けるメールアドレスのドメイン。詳細は、Associated email domains を参照してください。 |

SAML 2.0 外部アイデンティティプロバイダーの設定

| Field | 説明 |

|---|---|

| Federation Metadata Document URL | Active Directory または Azure Active Directory のアイデンティティプロバイダー経由でのサインオン認証を指定します。 |

| Application ID URI | Azure Active Directory アイデンティティプロバイダーのカスタム URI を指定します。このフィールドはオプションです。空のままにした場合、旧 ID api://platform.abbyy.cloud/{tenantId} が使用されます。ここで tenantId はハイフンなしの GUID 形式の Vantage テナント識別子です(例: 117489fc1aea41658369d4d18d6557ga)。 |

| Associated Email Domains | まだ Vantage アカウントがなくてもテナントにログインできるようにする、テナントユーザー向けの関連付け済みメールアドレスドメインです。詳細については、Associated email domains を参照してください。 |

- Apply Changes をクリックします。

Note: Vantage のアイデンティティプロバイダーにリセットまたは戻す場合は、このページで Vantage を選択し、Apply Changes をクリックします。これはユーザーの現在のセッション(アクセストークン)が有効な間に適用されます。失効している場合は、設定済みの外部アイデンティティプロバイダーを通じて認証し、テナントへのアクセスを取得する必要があります。その場合は、システム管理者に連絡してください。

新規ユーザーの既定ロールの設定

- ABBYY Vantage の左ペインで Configuration タブをクリックします。

- Identity Provider をクリックし、External Identity Provider を選択します。

- ドロップダウンリストから Default Role for New Users を探します。

- テナントで新規に作成されるすべてのユーザーに自動的に割り当てるロールを 1 つ以上選択します。

- Apply Changes をクリックします。

- 選択したロールは、テナントで新規に作成されるすべてのユーザーに自動的に適用されます。

- 選択した各ロールについて、Allow all for current and further skills トグルは既定で有効です。これにより、初期設定としてすべての Skill へのアクセスが付与されます。管理者は、Users 設定画面でいつでもこれらの権限を変更できます。

- 利用可能なロールと権限の詳細については、Authentication using an External Identity Provider を参照してください。

XML ファイルの URL を使用しない SAML 2.0 外部 ID プロバイダーの構成

- Vantage API で認証します(詳細は Authentication ドキュメントを参照)。

https://<your-vantage-url>/api/adminapi2/v1/tenants/<tenantId>/external-providers/に、ヘッダーAuthorization = Bearer <access token>を付与した PUT リクエストを送信し、以下のリクエスト本文パラメーターを含めます。

| Parameter | Description |

|---|---|

| kind | 使用するプロトコル。値は Saml2 です。 |

| settings.Metadata | XML メタデータファイルの内容。 |

For Windows

For Windows

For Linux

For Linux